Naufragio d20 — Ciencia ficción dispone la siguiente hoja de personaje.

Debido a que Estrellas Errantes tiene un Nivel límite de 5, es complejo realizar una conversión directa. Sin embargo, podemos trasladar las Tiradas de Atributos de Estrellas Errantes a Naufragio d20 — Ciencia ficción con facilidad.

| Estrellas Errantes | Naufragio d20 |

|---|---|

| BIO | Fuerza, Agilidad o Resistencia (según contexto) |

| COM | Intuición o Presencia (según contexto) |

| PSI | Mente o Presencia (según contexto) |

| TEC | Agilidad o Mente (según contexto) |

De cara a trasladar personajes, no es posible hacer un cambio 1:1. Lo mejor, es asignar un Nivel en Naufragio d20 y luego crear el personaje desde 0.

| Estrellas Errantes | Naufragio d20 |

|---|---|

| Cable | Tecnópata |

| Contrabandista | Forajido |

| Diplomático | Diplomático |

| Errante | Eudemonista |

| Psiónico | Psiónico |

| Soldado | Soldado |

Este sistema de hackeo presenta unas reglas para representar la tensión de colarse en un sistema informático y hacerse con el control o con datos importantes. Este apéndice contiene la versión original de las Reglas de hackeo, una suerte de tira y afloja con tablero entre el hacker y el Cronista.

Cualquier dispositivo informático puede ser hackeado, desde un terminal de acceso hasta un ordenador central. Un PJ requiere un Dispositivo de hackeo para comenzar el proceso y, aunque los Tecnópatas son los más adecuados para la tarea, cualquier aventurero atrevido puede meterse en el embrollo de hackear una instalación.

Cada sistema tiene un Factor de Seguridad comprendido entre 1 y 30, y está formado por varios Nodos; a su vez, cada Nodo posee un Nivel entre 1 y 30, indicando la Dificultad de acceder a su contenido.

Nodo E/S: El inicio y el fin de la terminal de red. El PJ comienza en un Nodo de Entrada y ha de alcanzar un Nodo de Salida para hacerse con el control del sistema.

Directorio: Nodos inertes sin información relevante, pero que han de recorrer para alcanzar los nodos más importantes.

Nodo API: Un nodo que contiene un script que puede resultar beneficioso o perjudicial para el intruso. Hacerse con el control de un Nodo API puede provocar distintos cambios en la red.

SPAM: Reduce en 1d4 el Nivel de los Nodos de seguridad.

Transferencia: Añade +3/-3 a dos Nodos adyacentes.

Autorización: Reduce en 1d4 el Nivel de todas las Bases de datos del sistema.

Reducción: -2 a todos los Nodos adyacentes.

Bases de datos: Estos nodos contienen algún tipo de información útil, como pueden ser scripts, datos de acceso o cualquier recompensa digital que proporcione ventaja al hacker.

Nodo de seguridad: El programa anti-virus y anti-intrusos del sistema, que se encargará de retomar los Nodos de la red en cuanto salte la alarma.

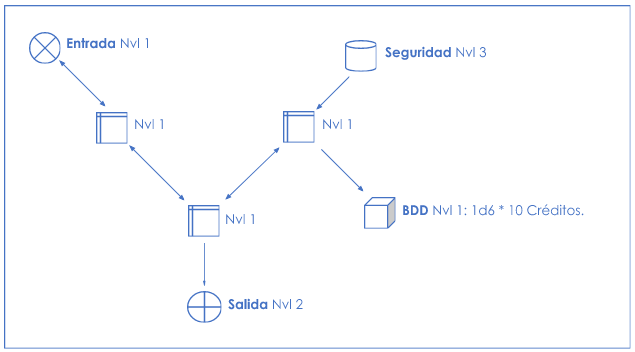

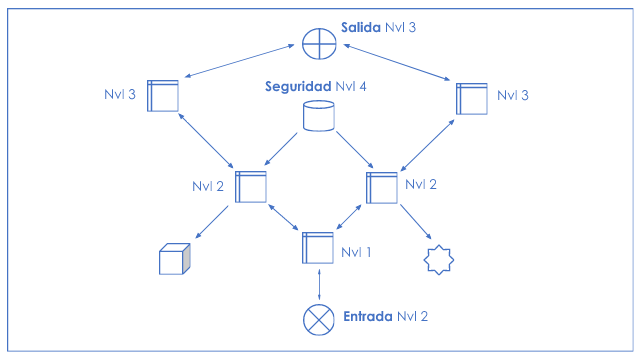

El sistema está representado por un Panel de estructura, una suerte de esquema técnico en el que se colocan los Nodos que forman la red. Cada Nodo está unido por una Línea de conexión, que puede ir en una dirección o en ambas. Para que el hacker se haga con el control de un Nodo, debe poder moverse hacia él mediante la Línea de conexión correspondiente. La estructura más básica es la siguiente:

Nodo de Entrada » Directorio » Nodo Salida « Nodo de seguridad.

Ronda de intrusión (hacker)

Hackear nodo

Usar un Script

Moverse entre nodos

Escaneo del sistema (Nodo de seguridad)

Comprobación de Alarma

Captura de nodos (si procede)

Consecuencias

En el primer Turno, el Cronista debe mostrar al hacker el Panel de estructura del sistema, para que decida qué curso de acción va a seguir. En este primer Turno, el hacker puede marcharse del sistema sin saltar ninguna alarma. Si decide adentrarse en en el Panel de estructura, deberá elegir uno de los Nodos disponibles adyacentes al Nodo de Entrada y «moverse» ahí a realizar una Tirada de hackeo.

El hacker comienza en el Nodo de Entrada y puede «moverse» de forma metafórica a cualquiera de los Nodos sobre los que tenga control. De inicio, sólo el Nodo de Entrada cumple con estas condiciones.

El intruso emplea su Dispositivo de hackeo para insertar código en el sistema. Teniendo el Nodo elegido como enemigo, debe superar una Tirada de Mente, aplicando la regla de Enemigos superiores, con varios resultados:

Si se hace con el control de un Nodo, se traslada a ese mismo y se activa el Escaneo del Sistema.

Si falla la Tirada, no se hace con el control. Sin embargo, se activa también el Escaneo del Sistema.

Un resultado de 1 en el d20 (en cualquier Tirada) hace saltar la Alarma de forma inmediata.

Dependiendo del Nivel del Nodo atacado, las posibilidades de que el intruso sea detectado por el Nodo de seguridad cambian.

| Nivel del Nodo | Posibilidad de Alarma |

|---|---|

| 1-10 | 17+ |

| 11-15 | 15+ |

| 16-20 | 13+ |

| 21-25 | 11+ |

| 26+ | 9+ |

Si la Alarma se dispara, en el siguiente Turno el Nodo de seguridad comenzará a hacerse con el control de los Nodos adyacentes, comenzando desde su punto inicial, y siguiendo una ruta directa hacia el intruso.

Cada Turno, hacker y Nodo de seguridad intentarán hacerse con el control de los Nodos: la seguridad tiene un valor equivalente a su Posibilidad de Alarma, que deberá emplear el Cronista para conquistar Nodos.

Cuando el Nodo de seguridad captura un Nodo, le otorga +1d4 Nivel, ralentizando el proceso del hacker; si el Nodo de seguridad llega a hacerse con el Nodo de Entrada, el hackeo falla completamente y el intruso es expulsado del sistema.

El hacker puede abandonar el sistema durante su Turno si así lo desea, pero tiene que superar una Prueba de hackeo contra el Factor de seguridad (aplicando la regla de Enemigos superiores si procede).

En caso de expulsión, las Consecuencias pueden ser nefastas para el hacker (detallado en el siguiente capítulo). Tras el reinicio de los protocolos, se podrá volver a intentar un hackeo, siempre y cuando el intruso conserve su identidad.

Los terminales pueden estar protegidos por códigos defensivos que alberguen ciertas vulnerabilidades. Si el Cronista desea reducir el nivel de castigo de este Sistema de Hackeo, puede otorgar varias “oportunidades” de hackeo antes de que ocurran Consecuencias.

Esto proporciona a los jugadores un ambiente “seguro”, sin sufrir de forma inmediata el resultado de sus fallos. De este modo, un terminal de Nivel 12 tendrá 4 oportunidades antes de que el hacker sufra las Consecuencias de sus errores.

Si el hacker logra alcanzar el Nodo de Salida, se hará con el control de la terminal o sistema durante el tiempo necesario para hacer sus operaciones ilícitas.

En caso de que sea expulsado por el Nodo de seguridad, el programa anti-virus del sistema puede llevar a cabo medidas de protección, como puede ser activar la alarma general, sobrecargar el equipo de conexión del hacker u otras acciones nocivas. La medida básica es bloquear el acceso al sistema durante tantos Turnos como Factor de seguridad (considera trasladarlo a Intervalos si el Factor de seguridad es lo suficientemente alto).

| Factor de seguridad | Consecuencias | Oportunidades | Scripts |

|---|---|---|---|

| 1-10 | - | 5 | 0 |

| 11-15 | El terminal del hacker queda bloqueado durante 1d4 Intervalos. | 4 | 1 |

| 16-20 | La alarma general se activa con un motivo genérico, que no identifica al intruso. | 3 | 2 |

| 21-25 | La alarma general se activa avisando de la intrusión, revelando la ubicación del dispositivo comprometido. | 2 | 3 |

| 26+ | La alarma general se activa avisando de la intrusión, revelando la ubicación del dispositivo comprometido y el terminal del intruso queda bloqueado con un potente virus que hará casi imposible su recuperación. | 1 | 4 |

El Cronista puede idear nuevas contramedidas a la intrusión del hacker, como descargas eléctricas dañinas, despliegue de drones de seguridad u otras Consecuencias igual de letales según el Factor de seguridad del dispositivo.

Este modelo de panel se puede utilizar en cualquier sistema de acceso, como puede ser una puerta de personal o la entrada a un edificio.

Un terminal ordinario empleado en oficinas y redes informáticas comunes. El sistema de seguridad está conectado a una alarma central, y hacerla saltar traerá bastantes problemas.

El lector avezado podrá ver que estos scripts mantienen el mismo nombre que su versión anterior, pero su uso está adaptado a estas nuevas reglas. Esto se ha redactado así para conservar la coherencia.

Mientras está intentando entrar en el sistema, un Tecnópata puede desplegar diversas piezas de código o scripts que le faciliten la tarea. Cada script tiene un momento de uso, especificado en su descripción, y no se puede volver a utilizar en el mismo sistema. Usar uno de estos scripts no hace saltar la Alarma.

Cuando la Alarma del sistema se ha disparado, el Nodo de seguridad puede utilizar sus propios scripts para perjudicar al intruso. Emplea el mismo reglamento que el hacker para superar las correspondientes pruebas.

Los virus son scripts que se pueden activar durante el Turno del hacker.

Gray Phantom: Captura un Nodo de Directorio de forma instantánea y sin disparar alarmas.

Stonebrick: Captura un Nodo de Base de datos de forma instantánea.

The Bulgarian Job: Transforma cualquier Nodo API en un Nodo de Directorio vacío y lo captura.

Dominion Blue: Reduce en 1d6 el Nivel de todos los Nodos adyacentes (incluso los capturados).

Bubble: Captura cualquier Nodo de forma instantánea sin alertar al sistema.

Nautical Defender: Otorga +1d6 Nivel a un Nodo capturado por el hacker.

Los gusanos son scripts que causan efectos cuando el Nodo de seguridad está activo o en proceso de activación.

Ophideus: Cancela el Turno del Nodo de seguridad si se activa al inicio del Turno.

Donatello: Cuando el Nodo de seguridad captura otro Nodo, se puede activar para anular dicha captura.

False Brain: Anula por completo la Alarma, haciendo creer al Nodo de seguridad que ha sufrido un falso positivo. Se puede activar en el momento en el que salta la Alarma.

Thursday Benefits: Permite abandonar el sistema sin dejar rastro. Se puede activar en el momento en el que salta la Alarma o durante el turno del Nodo de seguridad.